Qu'est-ce que le chiffrement asymétrique ?

Le chiffrement asymétrique, également appelé chiffrement à clé publique, est un facteur essentiel pour l'envoi et la réception de transactions en bitcoins et les transactions dans d’autres cryptomonnaies.

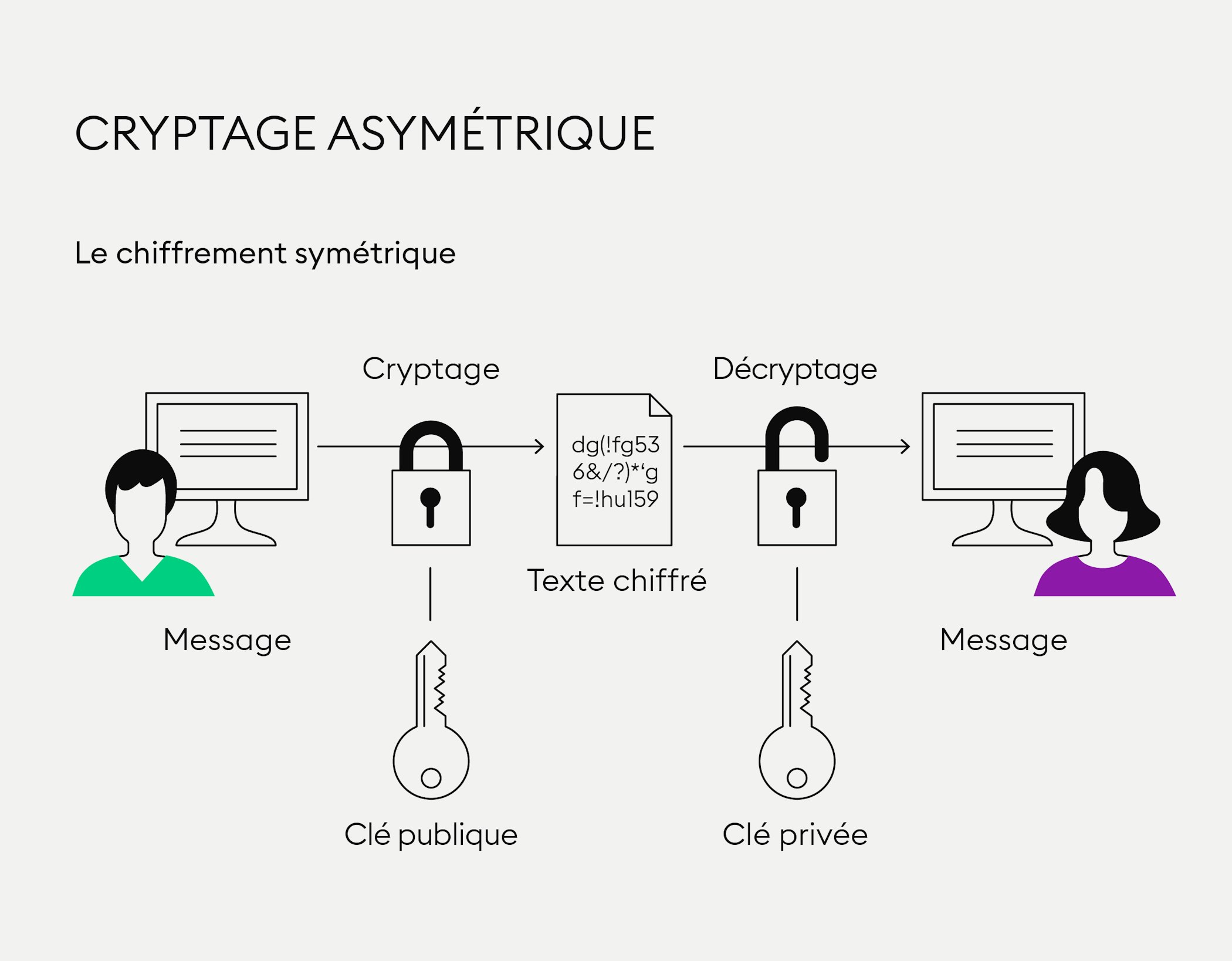

Le chiffrement asymétrique utilise un ensemble de deux clés : une clé publique pour le chiffrement et une clé privée pour le déchiffrement, que seule une partie connaît.

La clé privée doit être gardée secrète par le destinataire car toute partie ayant accès à une clé privée ou à une clé publique a accès aux fonds.

Le chiffrement asymétrique est basé sur des algorithmes de chiffrement asymétrique qui sont très difficiles à résoudre.

Dans ce cours, nous étudierons le chiffrement asymétrique.

Comme vous l'avez appris dans les cours six et sept de la section débutants de la Bitpanda Academy, les transactions en cryptomonnaies telles que le bitcoin utilisent un système à deux clés. Pourquoi est-ce important ?

Quelles sont les origines du chiffrement asymétrique ?

Le chiffrement est la conversion de données appelées « texte en clair » en « texte chiffré », ou le codage sécurisé de données à l'aide de clés, de sorte que le texte en clair ne puisse être récupéré à partir du texte chiffré qu'en utilisant une clé secrète pour garantir la sécurité des données. La cryptographie est la science du chiffrement. Le processus de chiffrement repose fondamentalement sur un certain nombre d'éléments.

Le chiffrement convertit le « libellé ouvert » d'un message, appelé « texte en clair », en une chaîne de caractères inintelligible, appelée « texte chiffré ». Autrefois, avant l'invention des ordinateurs, le chiffrement se faisait à la main. Aujourd'hui le chiffrement d'un message est exécuté à l'aide d'un algorithme. Fondamentalement, en informatique, un algorithme est une série d'étapes non ambiguës qui doivent être exécutées dans un ordre déterminé pour atteindre un certain objectif, sur la base des éléments linguistiques autorisés d'un langage de programmation.

Comment fonctionne une clé dans le chiffrement asymétrique ?

La « clé », qui peut être un code ou un mot de passe, est le paramètre décisif du chiffrement. De nos jours, elle est générée automatiquement dans les processus informatiques afin d'éliminer le facteur humain et la menace d'utiliser un mot de passe qui n'est pas sûr. Le déchiffrement est nécessaire pour récupérer le texte en clair à partir du texte chiffré et nécessite une clé secrète. Dans les méthodes de chiffrement symétrique, on utilise la même que pour le chiffrement. Dans le chiffrement asymétrique, deux clés sont nécessaires.

Le terme « déchiffrer » n'est pas le même que « décrypter », car cela signifierait briser le code sans avoir accès à une ou plusieurs clés ou sans en avoir connaissance au préalable. C'est l'activité d'un cryptanalyste, souvent appelé « briseur de code ». Idéalement, il ne devrait pas être possible de déchiffrer un message grâce à un chiffrement suffisamment « fort ».

Le chiffrement symétrique et le problème de l'échange de clés

Si l'avantage du chiffrement symétrique est sa grande rapidité et les possibilités d'implémentation en matériel ou en logiciel, il présente un inconvénient décisif : si la même clé est utilisée par l'expéditeur pour chiffrer un message et par le destinataire pour le déchiffrer, le destinataire du message doit connaître la clé.

Si la même clé est utilisée par l'expéditeur pour chiffrer un message et par le destinataire pour le déchiffrer, le destinataire du message doit connaître la clé.

Cela conduit à ce que l’on appelle un problème d'échange de clés. Il est évident que l'expéditeur ne peut pas simplement envoyer la clé au destinataire car si le canal de communication était intercepté par un attaquant qui découvrirait la clé, il pourrait décrypter les messages ou même envoyer des messages chiffrés en se faisant passer pour quelqu'un d'autre. Il n'est pas non plus possible de transmettre la clé elle-même chiffrée car le destinataire ne dispose pas de la clé permettant de déchiffrer la clé chiffrée. Par conséquent, l'échange d'une clé ne serait possible que dans un lieu secret, ce qui est très complexe et peu pratique.

Nouveau sur Bitpanda ? Créez votre compte aujourd'hui !

Inscrivez-vous iciChiffrement asymétrique

Rappel : le chiffrement asymétrique ou à clé publique est utilisé pour envoyer et recevoir des transactions sur le réseau Bitcoin et pour les transactions dans d'autres cryptomonnaies, ainsi que dans d'autres types de transfert de données numériques en ligne, comme l'échange d'e-mails. Les méthodes de chiffrement asymétrique sont globalement plus difficiles à craquer et donc plus sûres que les méthodes symétriques. En effet, le chiffrement asymétrique utilise deux paires de clés pour l'expéditeur et le destinataire : une clé publique que les deux participants connaissent et que d'autres peuvent également connaître, et qui est également utilisée pour le chiffrement et par les mineurs pour la validation, et la clé privée de l'expéditeur pour la signature pour le déchiffrement qu'ils sont les seuls à posséder, ainsi que la clé privée du destinataire pour la réclamation de la transaction.

Le besoin de nouveaux algorithmes de chiffrement asymétrique plus puissants augmente parallèlement au nombre croissant d'applications.

Imaginez qu'il fonctionne comme un système utilisé dans une boîte aux lettres publique pour assurer la sécurité des données. Vous pouvez expédier une lettre que vous envoyez par la fente de la boîte aux lettres, mais personne ne peut la retirer par la fente - seule une personne possédant une clé (privée) de la boîte aux lettres peut récupérer la lettre (comme un postier). Le besoin de nouveaux algorithmes de chiffrement asymétrique plus puissants augmente parallèlement au nombre croissant d'applications.

Comment fonctionne le chiffrement asymétrique en détail ?

Chaque participant à une transaction génère une paire de (c'est-à-dire deux) clés. Chaque paire de clés se compose d'une clé non secrète, également appelée clé publique, et d'une clé secrète, également appelée clé privée. La clé publique doit être librement accessible aux participants à la transaction. La clé privée ne doit être accessible qu'à son propriétaire et à personne d'autre. De même, seul le propriétaire de la paire de clés peut connaître la clé secrète ou privée.

Comment sont utilisées les deux clés ? Supposons que l'expéditeur veuille envoyer des bitcoins vers un wallet. La wallet address du propriétaire (ou « Bitcoin address ») est une version hachée dérivée de la clé publique à l'aide d'une fonction à sens unique. Puisque tout le monde est autorisé à connaître la clé publique, comme un numéro de compte bancaire, il n'est pas difficile de la transmettre à quelqu'un.

Comment les clés publiques et privées sont-elles utilisées dans une transaction ?

L'expéditeur de la transaction doit connaître la clé publique du destinataire pour chiffrer la transaction afin de l'envoyer en toute sécurité au propriétaire du wallet. Il initie la transaction et utilise sa propre clé privée pour créer une signature numérique et confirmer l'envoi de la transaction.

Les mineurs du réseau valident l'authenticité de la signature numérique à l'aide de la clé cryptographique publique, la placent dans un bloc et le premier mineur à résoudre le bloc reçoit la récompense. Le propriétaire du wallet possède sa paire de clés composée de la clé publique et de la clé privée et peut maintenant recevoir la transaction en utilisant sa clé privée qu'il est le seul à posséder, comme un mot de passe complexe.

Inconvénients du chiffrement asymétrique

Le chiffrement asymétrique est beaucoup plus sûr que les méthodes de chiffrement symétrique, mais il n'est pas toujours judicieux de l'utiliser car il nécessite beaucoup plus de calculs et ses algorithmes sont trop lents par rapport au chiffrement symétrique. Ce sont des facteurs décisifs lorsqu'il s'agit de traiter des quantités de données importantes ou sensibles au facteur temps.

Les méthodes de chiffrement hybride réunissent les avantages du chiffrement symétrique et du chiffrement asymétrique et apportent une solution à ce problème. Par exemple, une clé de session individuelle générée de manière aléatoire (clé à usage unique) est d'abord échangée à l'aide d'une méthode asymétrique, puis utilisée conjointement comme clé pour une méthode de chiffrement symétrique, qui chiffre les informations réelles à communiquer.

Maintenant que vous en savez plus sur le chiffrement asymétrique, nous allons explorer dans notre prochain article les obligations en cryptomonnaies négociées en bourse.

CLAUSE DE NON-RESPONSABILITÉ

Cet article ne constitue en aucun cas un conseil en investissement ni une offre ou une invitation à acheter des actifs financiers numériques.

Le présent article est fourni à titre d'information générale uniquement et aucune déclaration ou garantie, expresse ou implicite, n'est faite et aucune fiabilité ne doit être accordée quant à l'équité, l'exactitude, l'exhaustivité ou la justesse de cet article ou des opinions qui y sont contenues.

Certaines déclarations contenues dans cet article peuvent concerner des attentes futures fondées sur nos opinions et hypothèses actuelles et comportent des incertitudes susceptibles d'entraîner des résultats, performances ou événements réels différents de ces déclarations.

Ni Bitpanda GmbH, ni aucune de ses filiales, conseillers ou représentants ne peuvent être tenus responsables de quelque manière que ce soit en relation avec cet article.

Veuillez noter qu'un investissement dans des actifs financiers numériques comporte des risques en plus des opportunités décrites ci-dessus.