Was ist asymmetrische Verschlüsselung?

Asymmetrische Verschlüsselung, auch Public Key Encryption genannt, ist ein wesentlicher Faktor beim Senden und Empfangen von Transaktionen in Bitcoin und anderen Kryptowährungen.

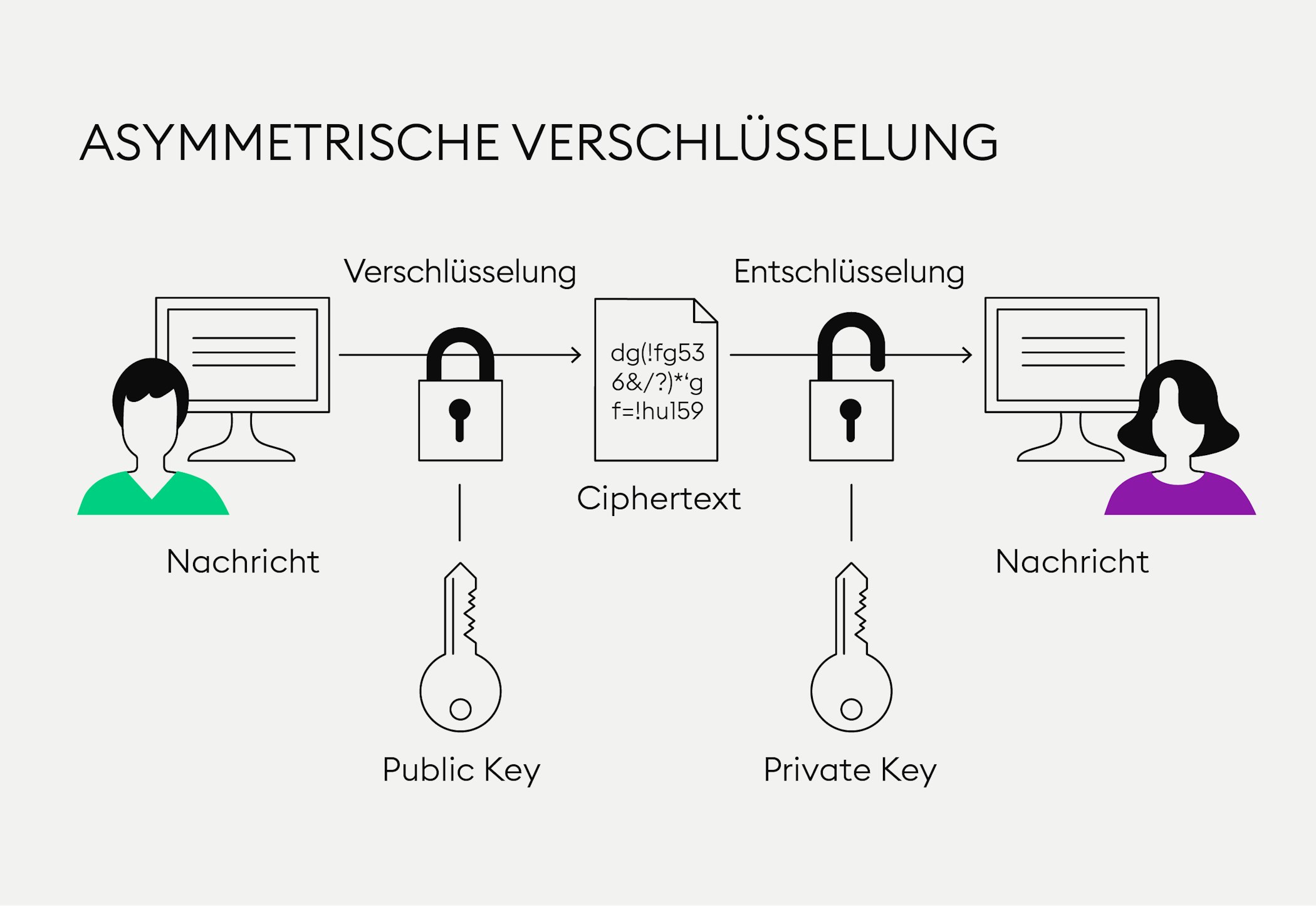

Es kommen dabei zwei Schlüsselpaare zur Anwendung: ein Public Key für die Verschlüsselung, den jeder kennt, und ein Private Key für die Entschlüsselung, den nur eine Partei kennt

Der Private Key muss vom Sender sicher verwahrt werden, da jeder, der ihn kennt, auch Zugriff auf die Bestände hat

Asymmetrische Kryptographie basiert auf asymmetrischen Verschlüsselungsalgorithmen, die nur sehr schwer lösbar sind

In dieser Lektion erfährst du mehr über asymmetrische Verschlüsselung.

Wie du bereits in der Bitpanda Academy für Anfänger in den Lektionen 6 über Wallets und 7 über Public Keys, Private Keys und Wallet-Adressen gelernt hast, nutzen Kryptotransaktionen wie jene bei Bitcoin ein Zwei-Key-System. Doch warum ist das so wichtig?

Wo sind die Ursprünge von asymmetrischer Verschlüsselung zu finden?

Verschlüsselung ist die Umwandlung von Daten, die "Klartext" genannt werden, in "Chiffretext", also die sichere Verschlüsselung von Daten mithilfe von Keys. Der Klartext kann so nur durch einen geheimen Key aus dem Chiffretext wiederhergestellt werden, um die Datensicherheit zu gewährleisten. Die der Verschlüsselung zugrunde liegende Wissenschaft heißt Kryptographie. Der Verschlüsselungsprozess basiert im Wesentlichen auf einer Reihe von Elementen.

Bei der Verschlüsselung wird der "offene Wortlaut" aka Klartext in eine unverständliche Zeichenfolge umgewandelt, den Chiffretext. Früher, vor der Erfindung von Computern, erfolgte die Verschlüsselung per Hand, heute wird die Verschlüsselung einer Nachricht mithilfe eines Algorithmus durchgeführt. Grundsätzlich ist ein Algorithmus in der Informatik eine Reihe von klaren Schritten, die in einer bestimmten Reihenfolge ausgeführt und auch an die jeweiligen Sprachelemente einer Programmiersprache angepasst werden müssen, um ein bestimmtes Ziel zu erreichen.

Wie funktioniert ein Key in einer asymmetrischen Verschlüsselung?

Ein Key kann ein Code oder ein Passwort sein und ist der entscheidende Parameter bei der Verschlüsselung. Heutzutage wird er automatisch im Rahmen von Computerprozessen generiert, um die menschliche Komponente und die Gefahr der Verwendung eines unsicheren Passworts auszuschließen. Die Entschlüsselung ist notwendig, um den Klartext aus dem Chiffretext wiederherzustellen und erfordert einen geheimen Key. Bei symmetrischen Verschlüsselungsmethoden wird derselbe Key für die Ver- und Entschlüsselung verwendet, bei der asymmetrischen Verschlüsselung werden hingegen zwei unterschiedliche Keys benötigt.

"Dechiffrieren" ist nicht gleich "entschlüsseln" Dechiffrieren bedeutet, den Code zu knacken, ohne Zugang zu einem oder beiden Keys zu haben oder diese vorher zu kennen. Dies ist die Aufgabe eines Kryptoanalytikers, der oft auch als "Codebreaker" (Codebrecher) bezeichnet wird. Im Idealfall sollte es dank einer ausreichend "starken" Verschlüsselung nicht möglich sein, eine Nachricht zu entschlüsseln.

Symmetrische Verschlüsselung und das Key-Exchange-Problem

Während der Vorteil der symmetrischen Verschlüsselung in der hohen Geschwindigkeit und den möglichen Implementierungen in Hardware oder Software liegt, gibt es einen entscheidenden Nachteil: Wenn derselbe Key vom Sender zum Verschlüsseln einer Nachricht verwendet wird, der auch vom Empfänger zum Entschlüsseln benutzt wird, muss der Empfänger der Nachricht den Key kennen.

Wenn derselbe Key vom Sender zum Verschlüsseln einer Nachricht verwendet wird, der auch vom Empfänger zum Entschlüsseln benutzt wird, muss der Empfänger der Nachricht den Key kennen.

Dies führt zum sogenannten Key-Exchange-Problem (Schlüsselaustauschproblem). Es liegt auf der Hand, dass der Sender den Key nicht einfach an den Empfänger senden kann, denn wenn der Kommunikationskanal von einem Angreifer abgehört oder überwacht wird, könnte er die Nachrichten entschlüsseln oder sogar verschlüsselte Nachrichten unter dem Vorwand senden, jemand anderes zu sein. Es ist auch nicht möglich, den Key selbst verschlüsselt zu übermitteln, da der Empfänger nicht über den Key zum Entschlüsseln des verschlüsselten Keys verfügt. Daher wäre der Austausch eines Keys nur an einem geheimen Ort möglich, was sehr kompliziert und unpraktisch ist.

Neu auf Bitpanda? Erstelle dein Bitpanda Konto

Hier registrierenAsymmetrische Verschlüsselung

Zur Erinnerung: Asymmetrische oder Public-Key-Verschlüsselung wird für das Senden und Empfangen von Bitcoin-Transaktionen und anderen Kryptowährungen sowie für andere Arten der digitalen Datenübertragung im Internet, wie etwa E-Mails, verwendet. Asymmetrische Verschlüsselungsmethoden sind im Allgemeinen schwieriger zu knacken und daher sicherer als symmetrische Methoden. Das liegt daran, dass bei der asymmetrischen Verschlüsselung zwei Schlüsselpaare für Sender und Empfänger verwendet werden: ein Public Key, den beide Teilnehmer kennen, andere kennen können und der auch für die Verschlüsselung und von Minern für die Validierung verwendet wird; und jeweils Private Keys für Sender und Empfänger. Der Sender nutzt seinen Private Key für die Verschlüsselung, der Empfänger wiederum zum Erhalten der Transaktion.

Der Bedarf an neueren, stärkeren Algorithmen für die asymmetrische Verschlüsselung steigt mit der zunehmenden Zahl neuer Anwendungen.

Man kann sich diesen Prozess in etwa wie eine digitale Version eines Briefkastens vorstellen: Du kannst deinen Brief durch den Schlitz im Briefkasten einwerfen, aber niemand kann ihn durch den Schlitz herausnehmen – nur eine Person, die einen (privaten) Schlüssel zum Briefkasten hat, kann den Brief abholen (wie etwa ein Postbeamter). Der Bedarf an neueren, stärkeren Algorithmen für die asymmetrische Verschlüsselung steigt mit der zunehmenden Zahl neuer Anwendungen.

Wie genau funktioniert asymmetrische Verschlüsselung?

Jeder Teilnehmer an einer Transaktion generiert ein Schlüsselpaar (d.h. zwei Keys). Jedes Schlüsselpaar besteht aus einem nicht geheimen Schlüssel (Public Key) und einem geheimen Schlüssel (Private Key). Der Public Key sollte für die Teilnehmer an der Transaktion frei zugänglich sein. Der Private Key und generell das Schlüsselpaar sollte nur seinem Besitzer und niemandem sonst zugänglich sein.

Wie werden die beiden Keys verwendet? Nehmen wir an, der Sender möchte Bitcoin an eine Wallet senden. Die Wallet-Adresse (oder "Bitcoin-Adresse") des Besitzers ist eine gehashte Version, die aus dem Public Key mit einer Einwegfunktion abgeleitet wird. Da jeder den Public Key kennen darf, ähnlich wie eine Bankkontonummer, ist es nicht schwer, ihn an jemanden zu übermitteln.

Wie werden Public und Private Keys bei einer Transaktion verwendet?

Der Sender der Transaktion muss zur Verschlüsselung der Transaktion den Public Key des Empfängers kennen, um die Transaktion sicher an den Walletbesitzer senden zu können. Er initiiert die Transaktion und verwendet seinen eigenen Private Key, um eine digitale Signatur zu erstellen und den Abschluss der Transaktion zu bestätigen.

Die Miner im Netzwerk überprüfen die Echtheit der digitalen Signatur mithilfe des kryptographischen Public Key, speichern sie in einem Block und der erste Miner, der den Block löst, erhält die Belohnung. Der Besitzer der Wallet hat sein Schlüsselpaar, bestehend aus dem Public Key und dem Private Key, und kann nun mit seinem Private Key, den nur er besitzt, die Transaktion empfangen, ähnlich wie bei einem ausreichend schwierigen Passwort.

Nachteile der asymmetrischen Verschlüsselung

Die asymmetrische Verschlüsselung ist wesentlich sicherer als symmetrische Verschlüsselungsmethoden, dennoch ist es nicht immer sinnvoll, sie einzusetzen, da sie viel rechenintensiver ist und ihre Algorithmen im Vergleich zur symmetrischen Verschlüsselung zu langsam sind. Dies sind entscheidende Faktoren bei der Verarbeitung großer oder zeitempfindlicher Datenmengen.

Hybride Verschlüsselungsverfahren vereinen die Vorteile von symmetrischer und asymmetrischer Verschlüsselung und bieten eine Lösung für dieses Problem. So wird zunächst mit einem asymmetrischen Verfahren ein zufällig erzeugter individueller Sitzungsschlüssel (One-Time-Key) ausgetauscht, der dann gemeinsam als Key für ein symmetrisches Verschlüsselungsverfahren verwendet wird, das die eigentlichen zu übermittelnden Informationen verschlüsselt.

Nachdem du nun mehr über asymmetrische Verschlüsselung weißt, beschäftigen wir uns in unserem nächsten Artikel mit börsengehandelten Kryptowährungsanleihen (ETNs).

DISCLAIMER

Dieser Artikel stellt weder eine Anlageberatung noch ein Angebot oder eine Aufforderung zum Kauf von Krypto-Assets dar.

Dieser Artikel dient nur zu allgemeinen Informationszwecken und es wird weder ausdrücklich noch stillschweigend eine Zusicherung oder Garantie bezüglich der Fairness, Genauigkeit, Vollständigkeit oder Richtigkeit dieses Artikels oder der darin enthaltenen Meinungen gegeben und es sollte kein Vertrauen in die Fairness, Genauigkeit, Vollständigkeit oder Richtigkeit dieses Artikels oder der darin enthaltenen Meinungen gesetzt werden.

Einige Aussagen in diesem Artikel können Zukunftserwartungen enthalten, die auf unseren gegenwärtigen Ansichten und Annahmen beruhen und Unsicherheiten beinhalten, die zu tatsächlichen Ergebnissen, Leistungen oder Ereignissen führen können, die von diesen Aussagen abweichen.

Weder die Bitpanda GmbH noch eine ihrer Tochtergesellschaften, Berater oder Vertreter können für diesen Artikel in irgendeiner Weise haftbar gemacht werden.

Bitte beachte, dass eine Investition in Krypto-Assets zusätzlich zu den oben beschriebenen möglichen Erfolgen auch Risiken birgt.